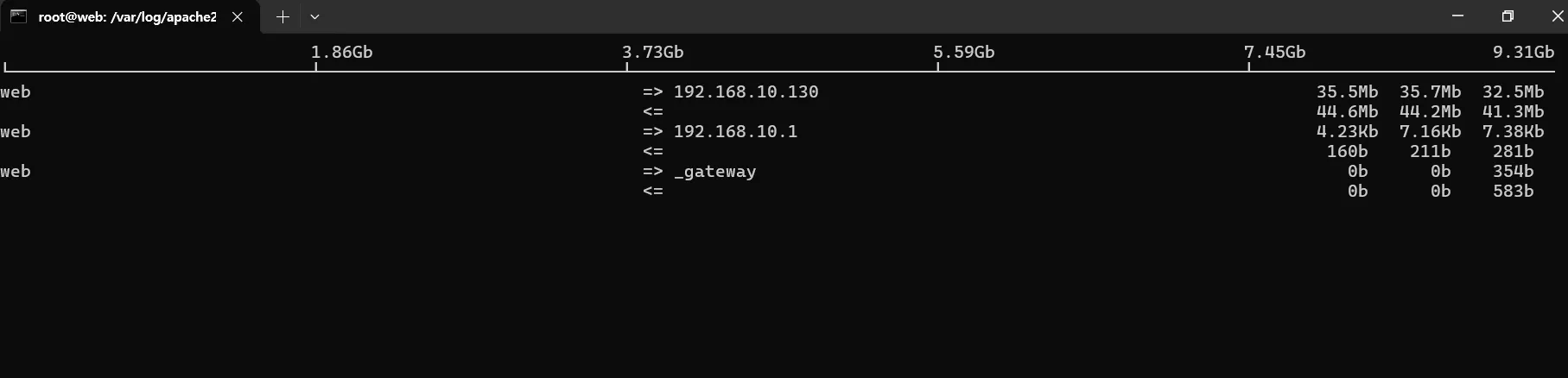

iftop

sudo iftop

Bash

복사

주고받는 데이터 증가 확인

netstat -antp

netstat -antp

Bash

복사

수 많은 포트들이 SYN_RECV 상태로 머물게 되고 ACK 패킷을 받지 못하므로 Backlog Queue가 쌓여서비스 거부 상태가 된다.

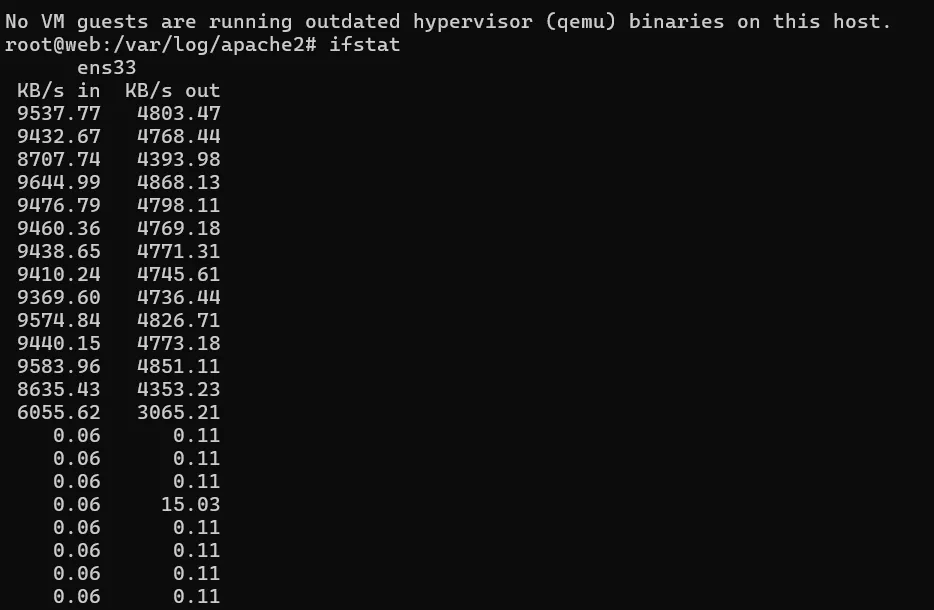

ifstat

sudo ifstat

Bash

복사

공격 시 in 데이터가 비정상적으로 증가, 공격 중지 시 정상으로 돌아옴

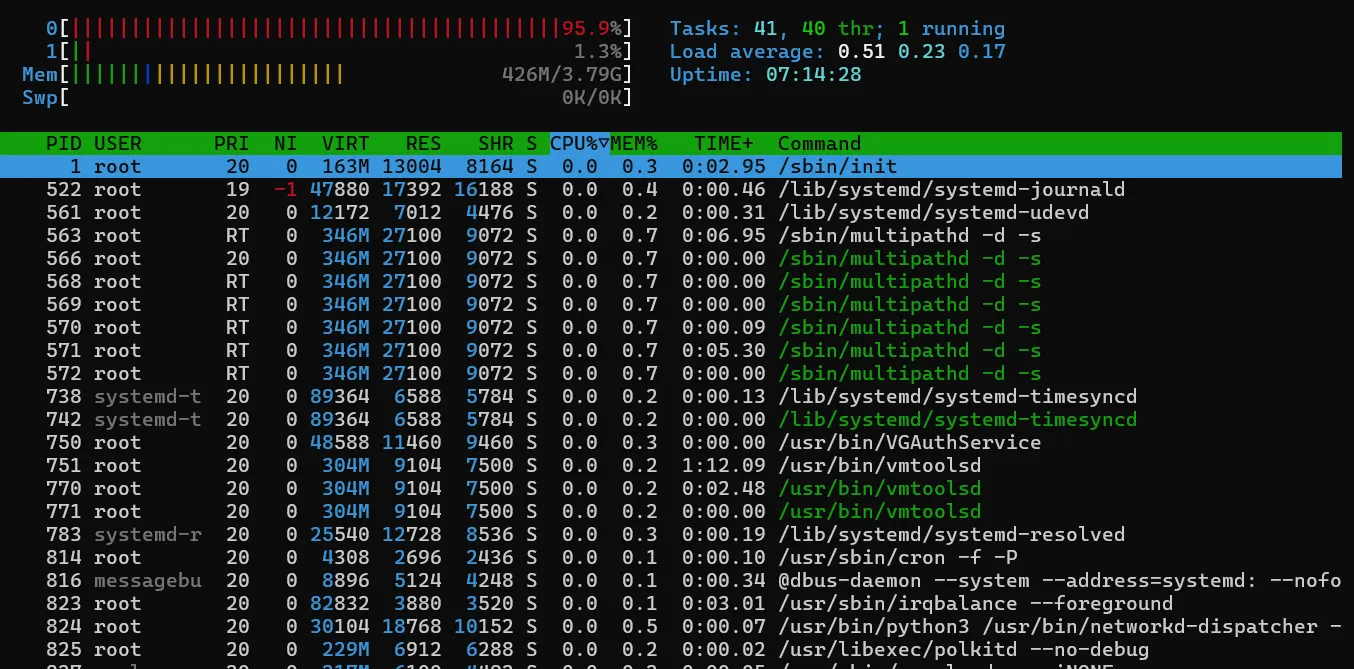

top

top

Bash

복사

ksoftirqd/0는 소프트웨어 인터럽트 처리를 담당하는 커널 스레드입니다. 이 스레드는 소프트웨어 인터럽트(softIRQ)를 처리하며, 네트워크 패킷 처리와 같은 작업에서 발생하는 소프트웨어 인터럽트를 관리합니다.

SYN 플러딩 공격과 같은 DDoS 공격이 발생하면, 네트워크 패킷이 대량으로 들어오기 때문에 ksoftirqd 스레드가 네트워크 인터럽트를 처리하는 데 많은 CPU 리소스를 사용할 수 있습니다. 특히, 이 스레드가 높은 CPU 사용률을 보이는 것은 공격에 의한 네트워크 트래픽 처리가 많아지고 있다는 의미일 수 있습니다.

htop

htop

Bash

복사

•

이미지 상단의 정보:

◦

Mem: 총 메모리(RAM) 사용량을 표시하고 있으며, 현재 **95.9%**가 사용 중

DoS 공격으로 인해 메모리 사용량이 증가 확인

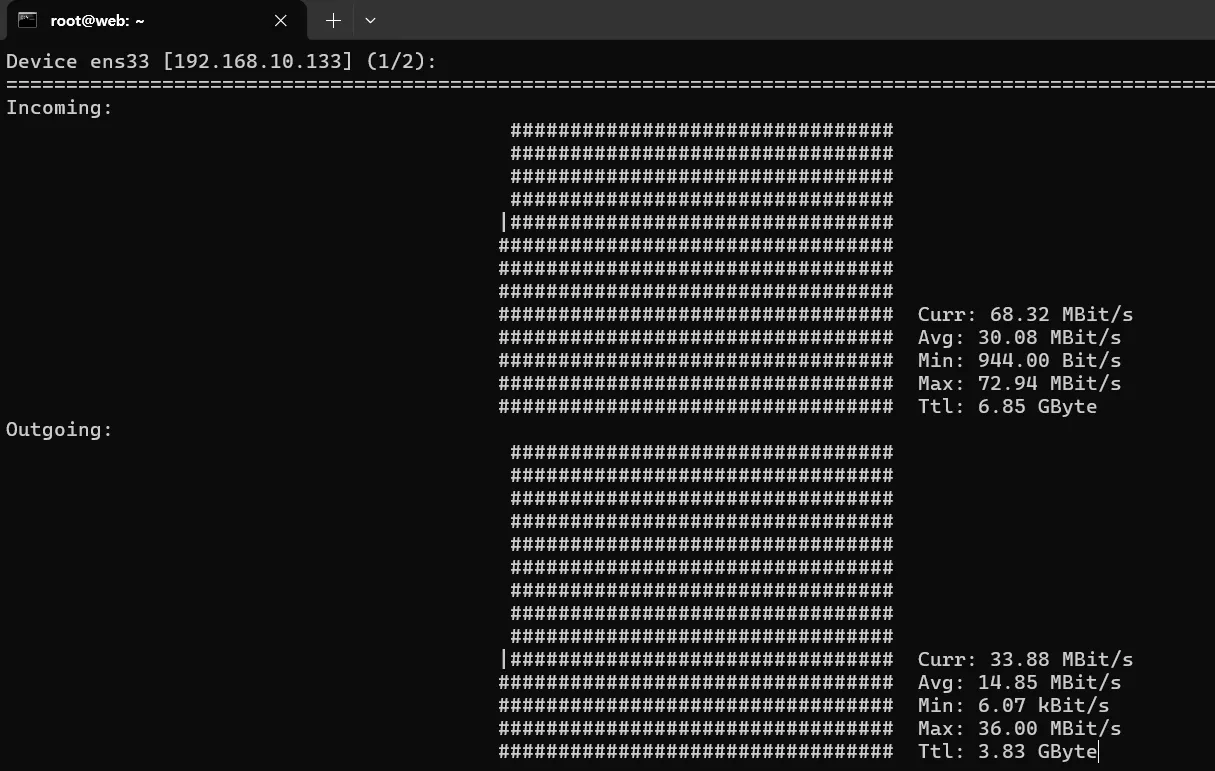

nload

nload

Bash

복사

공격 전

alert tcp $EXTERNAL_NET 10000: -> $HOME_NET 0:1023 (msg:"ET DOS Potential Tsunami SYN Flood Denial Of Service Attempt"; flags:S; flow:to_server; dsize:>900; threshold: type both, count 20, seconds 120, track by_src; reference:url,security.radware.com/uploadedFiles/Resources_and_Content/Threat/TsunamiSYNFloodAttack.pdf; classtype:attempted-dos; sid:2019404; rev:3; metadata:created_at 2014_10_15, updated_at 2019_07_26;)

공격 후

•

네트워크 트래픽 상태:

◦

수신 트래픽(Incoming):

▪

현재 수신 트래픽은 68.32 Mbit/s로 매우 높은 수준이며, 평균 30.08 Mbit/s의 대역폭을 사용 중입니다.

▪

최대 수신 트래픽은 72.94 Mbit/s로, 공격으로 인해 지속적으로 많은 양의 트래픽이 서버로 유입되고 있습니다.

▪

지금까지 총 6.85 GByte의 데이터를 수신했습니다.

◦

송신 트래픽(Outgoing):

▪

송신 트래픽도 33.88 Mbit/s로 상당히 높은 수준이며, 평균 14.85 Mbit/s의 트래픽을 발생시키고 있습니다.

▪

최대 송신 트래픽은 36.00 Mbit/s이며, 총 3.83 GByte의 데이터를 송신한 상태입니다.

•

DoS 공격의 영향:

◦

트래픽 급증: DoS 공격으로 인해 수신 트래픽이 급격히 증가하고 있으며, 서버는 정상적인 요청 처리 외에도 공격 트래픽을 처리하느라 자원이 소모되고 있습니다.

◦

서버의 대역폭 소모: 서버의 네트워크 대역폭이 대규모 트래픽에 의해 소모되고 있으며, 지속적인 공격으로 인해 서버의 네트워크 자원이 고갈될 가능성이 높습니다.

◦

네트워크 부담 증가: 이로 인해 네트워크 성능 저하가 발생할 수 있으며, 정상적인 서비스 이용자가 불편을 겪을 수 있습니다.

outputs:

•

eve-log:

enabled: yes

filetype: syslog # Syslog 사용

syslog:

enabled: yes

facility: local5 # Syslog의 facility 설정 (local5는 사용자 정의 로그로 자주 사용됨)

server: <pfSense_IP>:514 # pfSense의 IP 주소와 Syslog 포트

types:

- alert:

payload: yes

metadata: yes

packet: yes