•

Suricata

1.

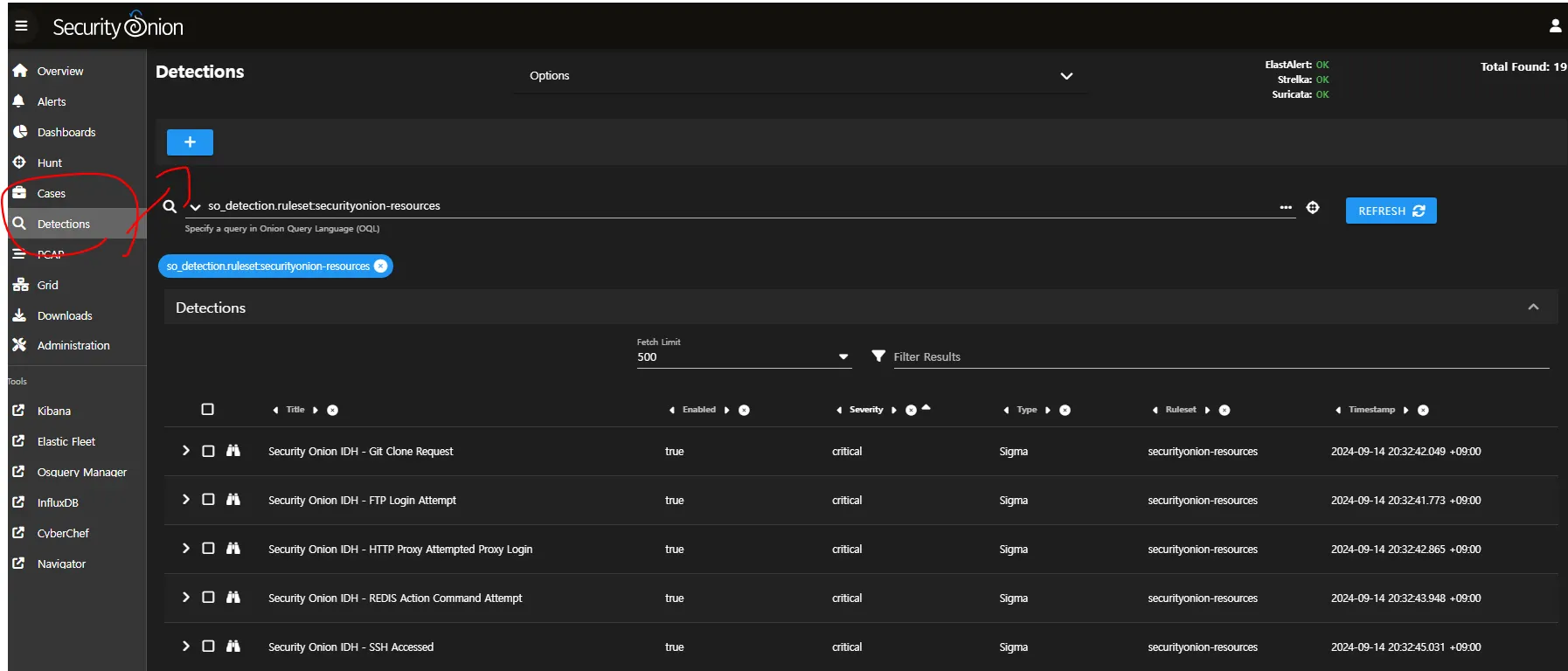

Detection - “+”

Detection 메뉴 이동 및 “+”버튼 클릭, 룰 추가 메뉴 진입

2.

룰 작성

◦

Language : Suricata

◦

License : GPL-2.0-only

◦

Signature

alert tcp any any -> $HOME_NET 0:1023 (msg:"hahahahh"; flags:S; flow:to_server; threshold: type both, count 20, seconds 10, track by_src; classtype:attempted-dos; sid:1000001; rev:3;)

Plain Text

복사

▪

룰 내용 (Signature):

•

alert tcp any any -> $HOME_NET 0:1023: TCP 프로토콜로 $HOME_NET(내부 네트워크)에서 포트 0부터 1023번으로 들어오는 트래픽에 대해 경고(Alert)를 발생시킵니다.

•

msg:"SYN Flood attack detection": 이 메시지가 탐지될 때 경고 메시지로 표시될 내용입니다.

•

flags: S: SYN 플래그가 설정된 패킷에만 반응하도록 설정되어 있습니다.

•

flow: to_server: 서버로 향하는 트래픽에 대해서만 반응합니다.

•

threshold: 트래픽이 일정 기준을 초과할 때만 경고를 발생시키는 설정입니다.

•

type both: 송신자와 수신자 트래픽 모두에 대해 임계값을 설정합니다.

•

count 20, seconds 10: 10초 안에 20번 이상 발생하면 경고를 발생시킵니다.

•

track by_src: 송신 IP 기준으로 트래픽을 추적합니다.

•

classtype: attempted-dos: 이 룰은 DoS 공격 시도로 분류됩니다.

•

sid: 1000001: 룰의 고유 식별자(SID)입니다.

•

rev: 3: 이 룰의 수정 버전을 나타냅니다.

•

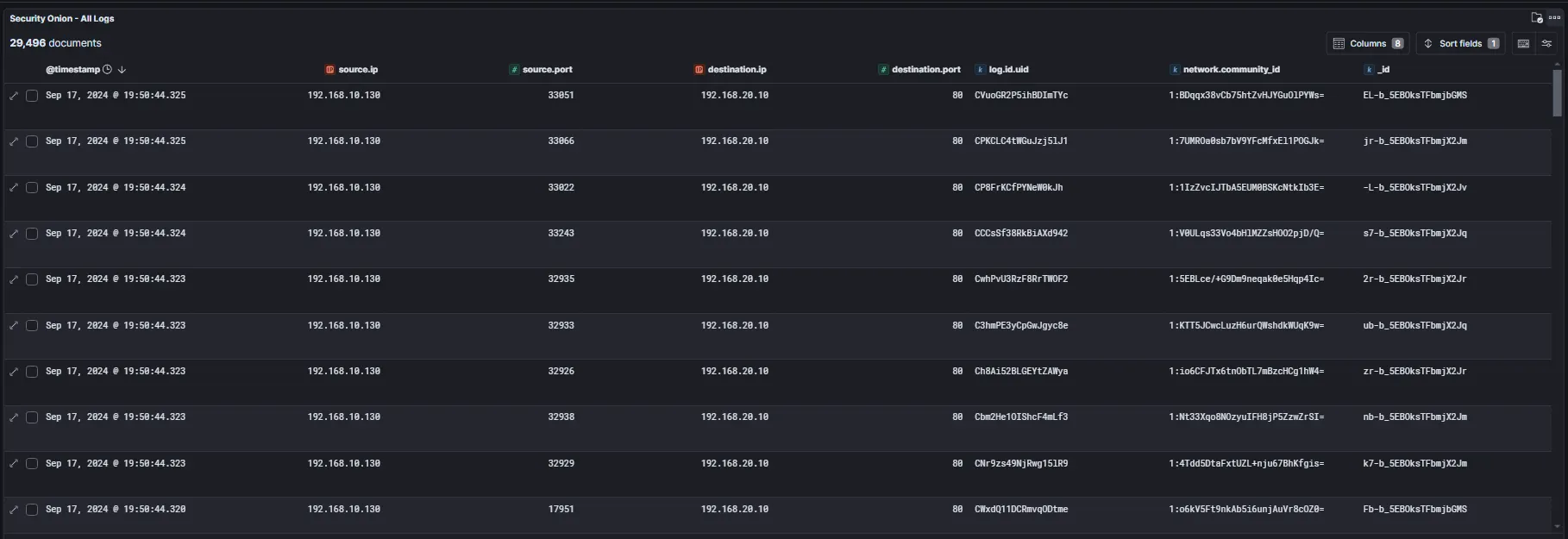

공격 지표 확인 및 경고 필터링 (Kibana&zeek)

◦

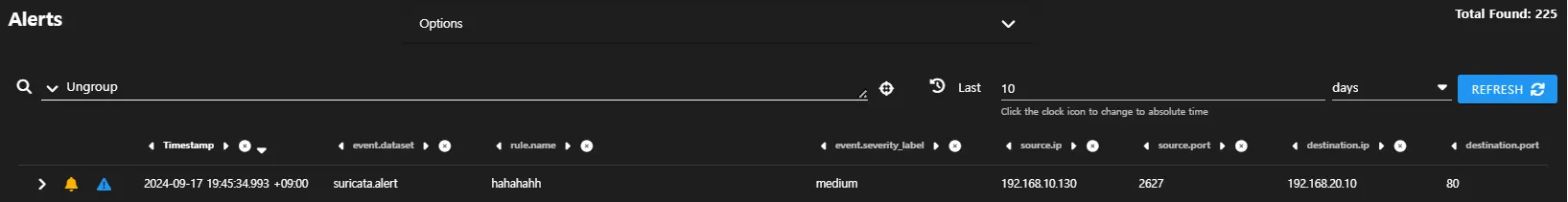

suricata

▪

알람 발생 확인

◦

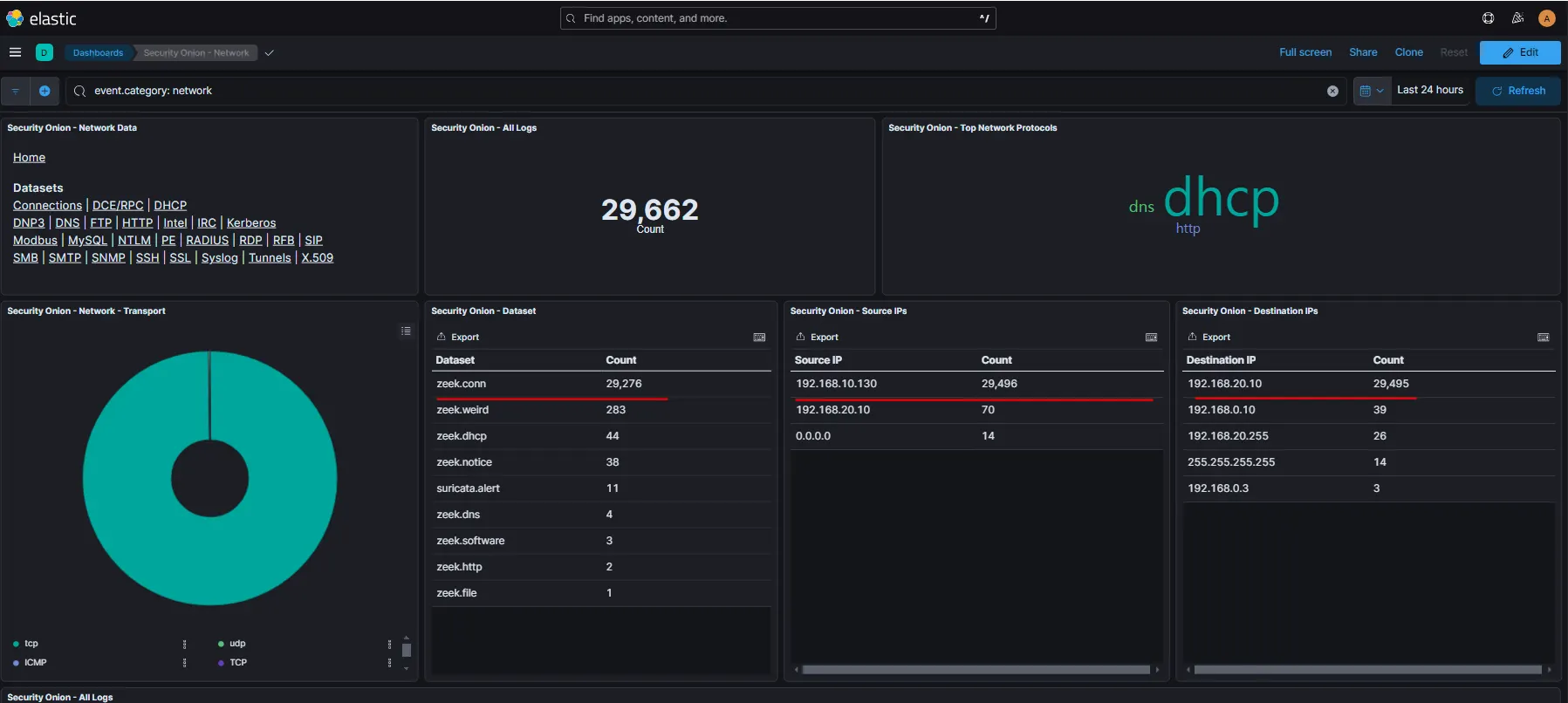

kibana & zeek

▪

로그 증가 (network 대시보드)

대시보드 구성 예시

▪

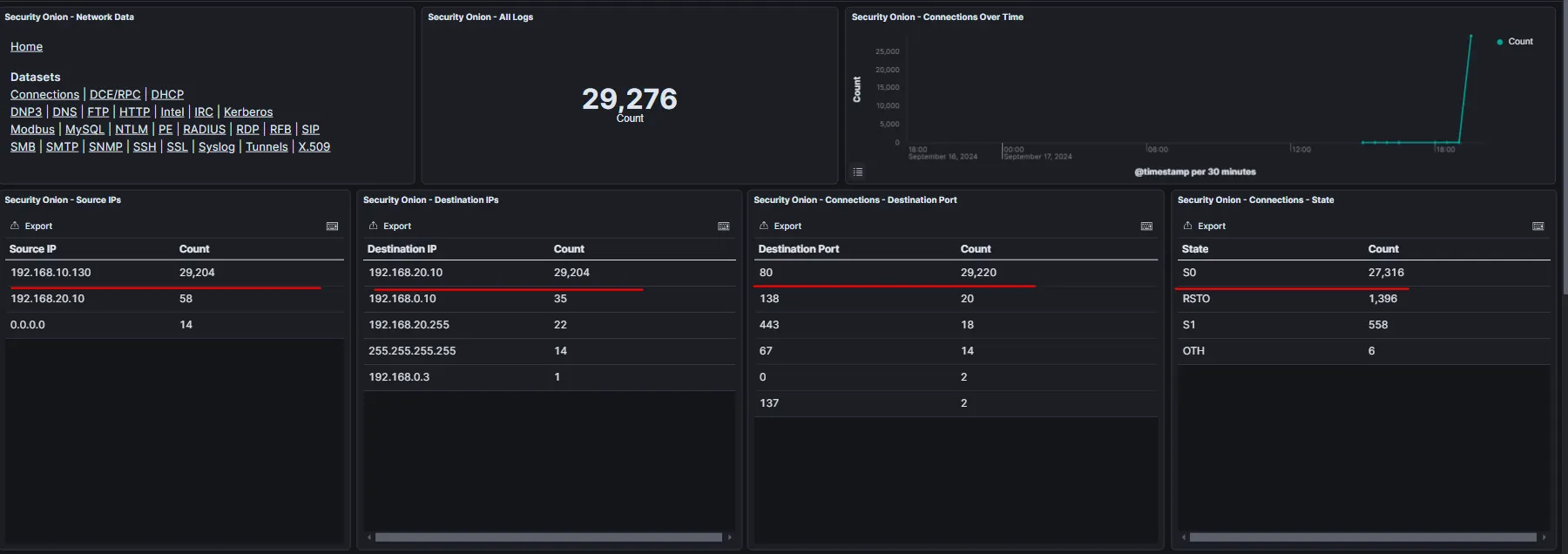

로그증가 (cennection)

s0 에 대한 설명

▪

로그 확인 (All log)

•

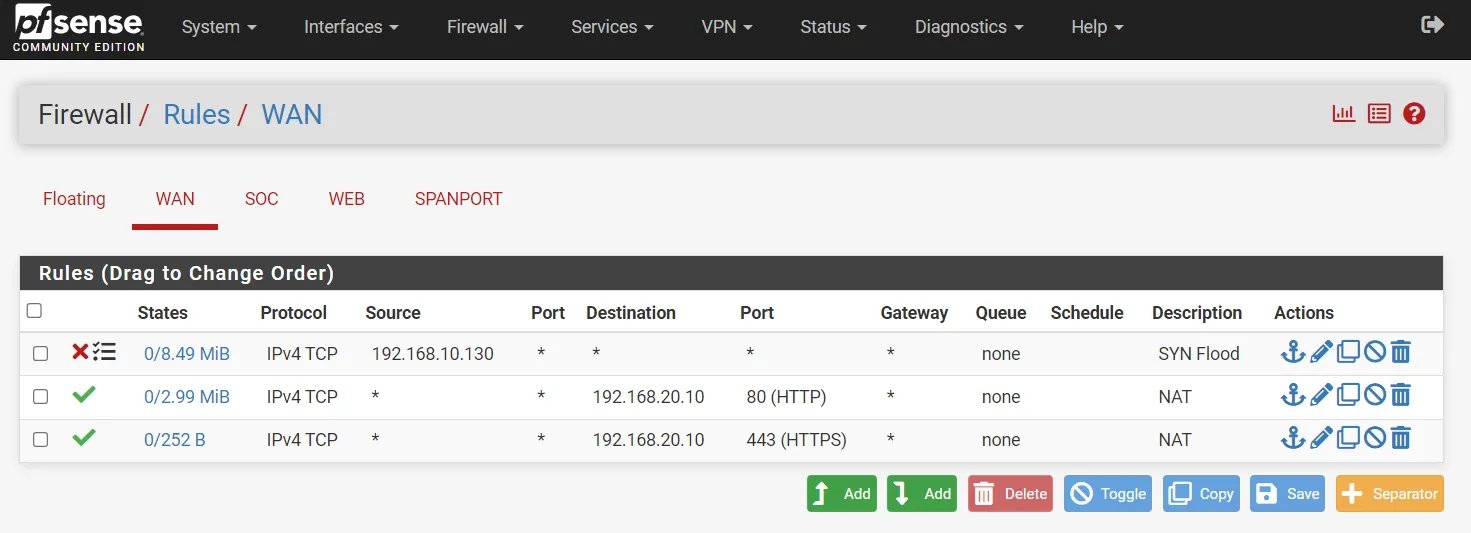

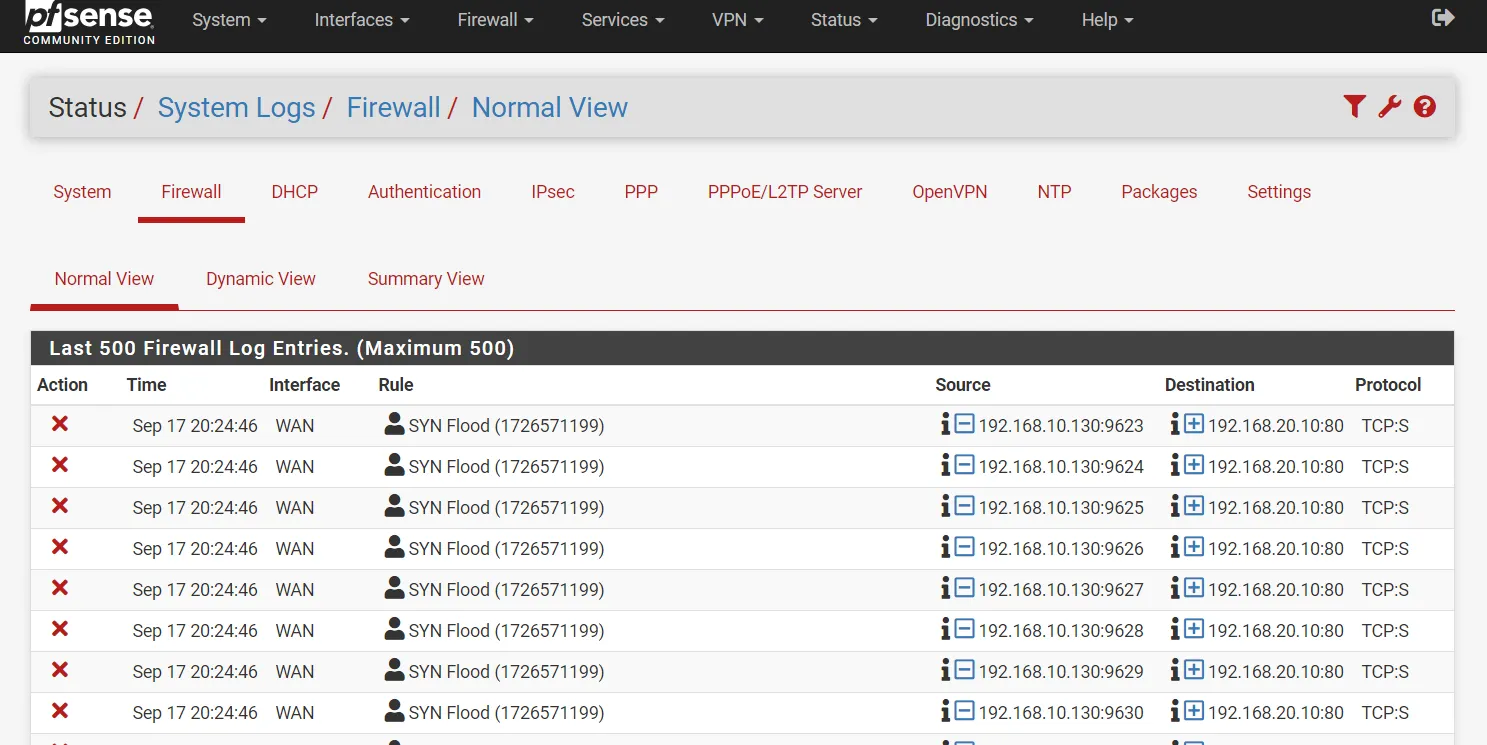

대응 방안: 악성 쿼리 차단 및 로그 분석

◦

pfsense 차단 룰 설정

◦

차단 로그 확인