1. 개요

1.1 파일정보

File Name | 518 |

Size | 91KB |

Type | executable |

MD5 | C735AC8E7674310854F4463D64703617 |

SHA256 | E0B0AB0F63306DDDC50E3DAD30B09CF6331ED75F0375F4205C669B2825155EF5 |

1.2 Time table

1.3 사용 도구

•

정적 분석

◦

pestudio

•

동적 분석

◦

sysmon

◦

Procmon

◦

procexp

◦

Autoruns

◦

Regshot-x64-ANSI

악성코드 분석

정적분석

pestudio

•

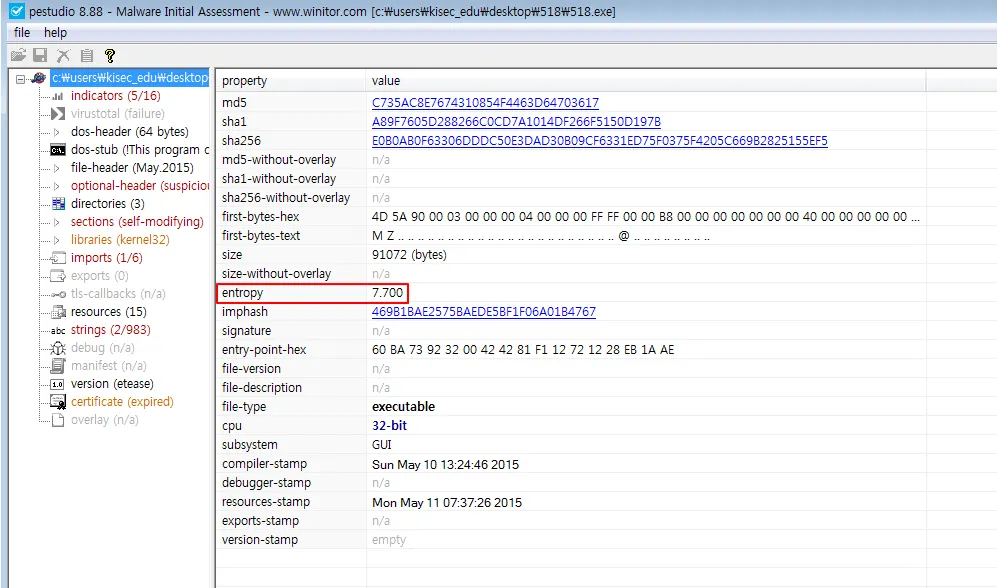

악성코드에 대한 기본적인 정보 확인

◦

entropy : 7.7 인 것으로 보아 전체적인 난독화가 진행된 파일임을 알 수 있음

•

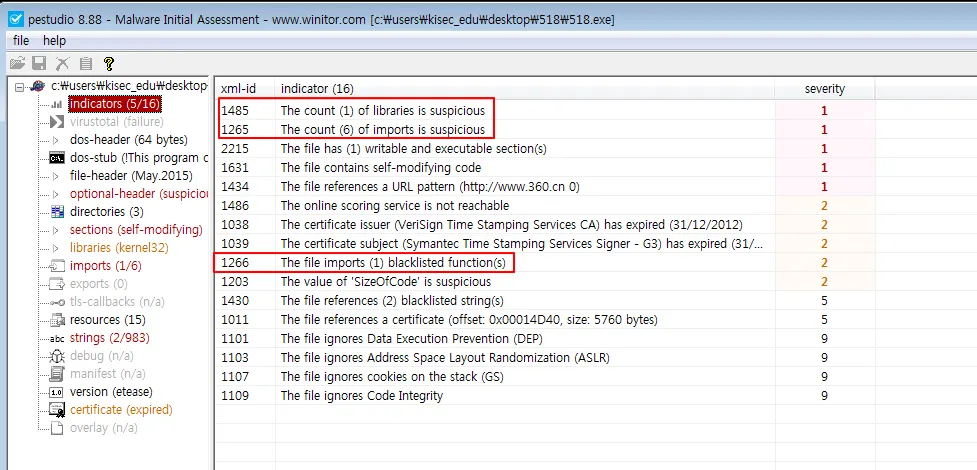

indicators

◦

The count (1) of libraries is suspicious(1485) : 파일에 포함된 라이브러리 수가 의심스럽다는 의미

◦

The count (6) of imports is suspicious (1265) : 파일이 포함한 임포트된 함수의 수가 의심스럽다는 의미

◦

The file imports (7) blacklisted function(s) (1266) : 파일이 7개의 블랙리스트에 올라 있는 함수를 임포트하고 있다는 것을 의미

◦

위와 같은 결과를 보아 일반적인 파일이 아닌 의심스러운 파일임을 확인 가능

•

sections

◦

test 섹션이 두개 존재 : text 섹션이 비정상적으로 두 개 존재하는 것 확인

•

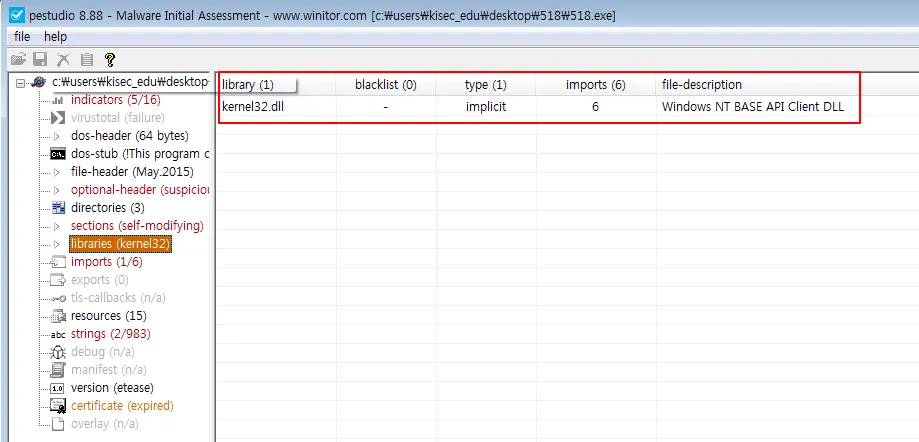

libraries

◦

해당 파일이 1개의 dll 만을 사용하고 있는 것 확인, 일반적인 파일은 Ntdll.dll, Kernel32.dll, User32.dll 3개가 같이 사용되는데 1개만 사용 중이므로 의심스러운 정황 포착

•

imports

◦

악성코드에서 자주 사용되는 함수들을 import 하고있는 것을 확인

동적분석

Sysmon

•

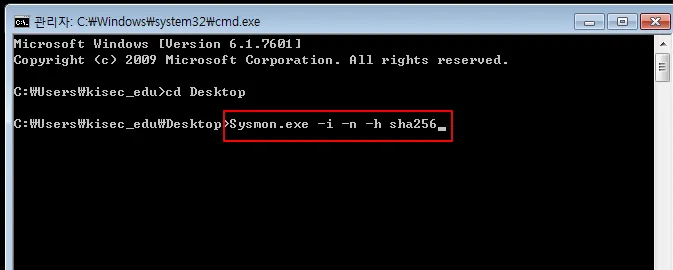

시스몬 실행

◦

- i : Sysmon 설치

◦

- n : 네트워크 연결 로깅 활성화

◦

-h sha256 : 해시 알고리즘 SHA-256을 사용

•

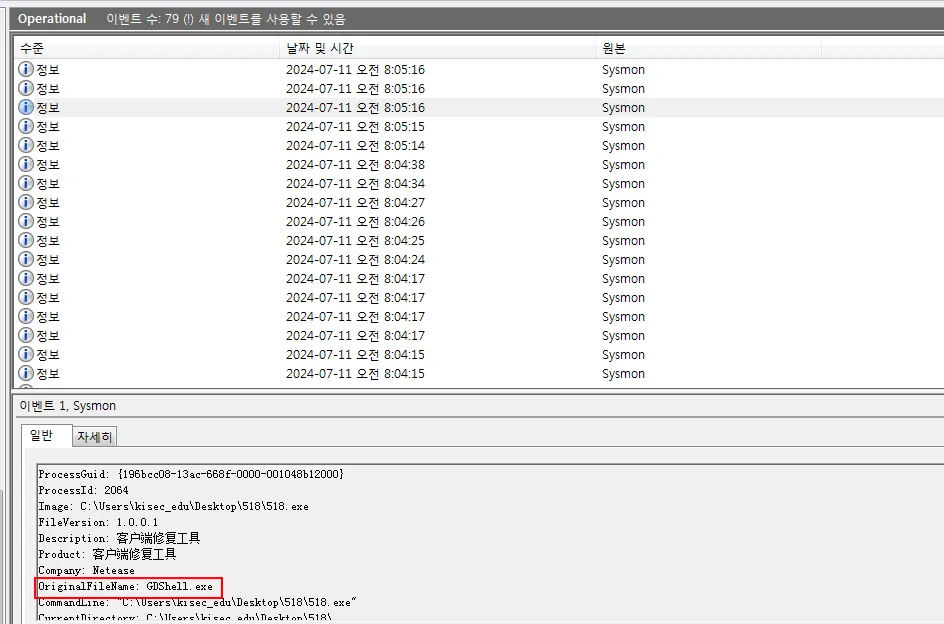

이벤트 로그 확인

◦

518 실행 시 로그를 확인해보니 중국에서 만든 소프트웨어로 추정가능

◦

OrigimalFileName : GDshell 인 것 확인

•

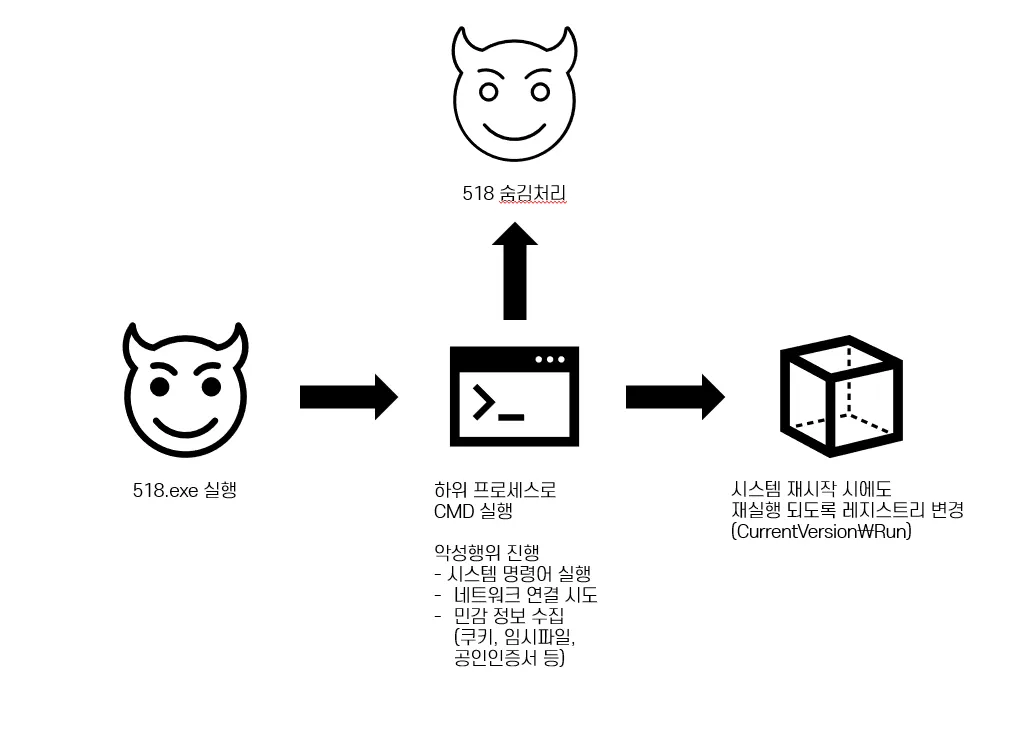

518 실행 후 바로 cmd 가 실행되며 공격자와 통신을 하고 있다는 것을 확인 가능

Procmon

•

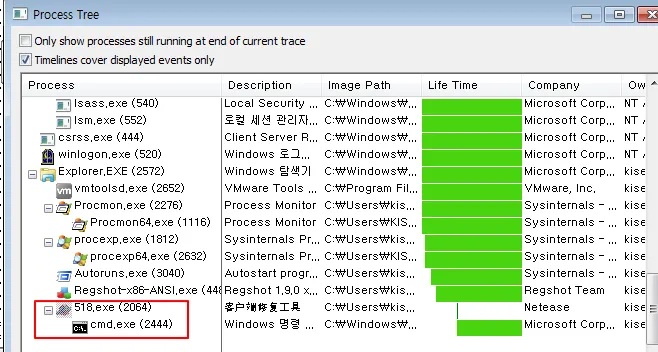

Tools → Process Tree

◦

518 하위 프로세스로 cmd 가 실행 중인것을 확인 (518은 종료)

•

Include Subtree

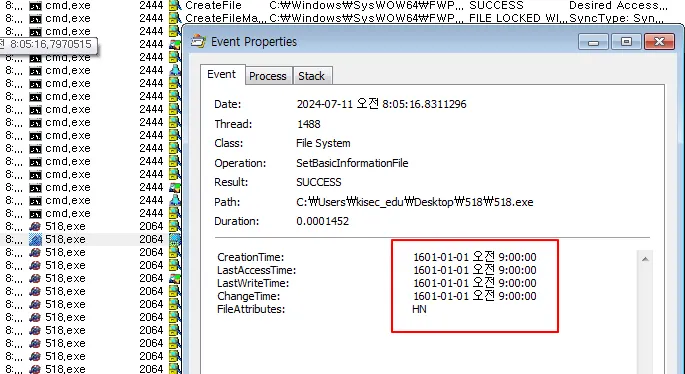

518이 자신의 정보를 변조하고 숨김처리하는 것을 확인

•

CMD 동작

◦

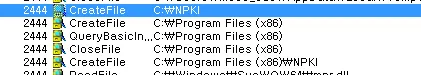

cmd 의 동작을 보면 히스토리, TEMP 파일, 쿠디 등의 정보를 추출하고 있음을 확인 가능

◦

NPKI 폴더를 탐색하는 것을 보아 공인인증서 탈취가 목적인 것 확인

Procexp

•

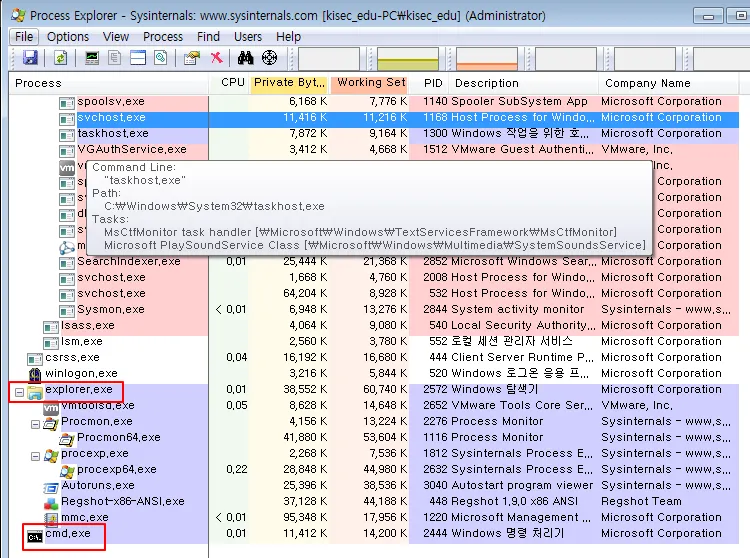

CMD 이상징후 확인

◦

cmd가 독립적으로 실행 중인것 확인 (정상 cmd 의 경우 explore 의 하위 프로세스로 실행 + conhost도 함께 실행) → 이상징후 확인

•

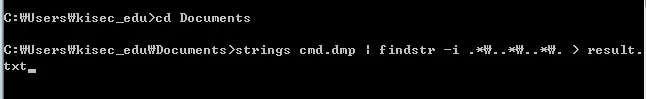

dump 파일 생성 후 strings 를 사용하여 문자열 검색

검색결과 은행들의 도메인 확인, 뱅커 유형의 악성코드인 것을 확인

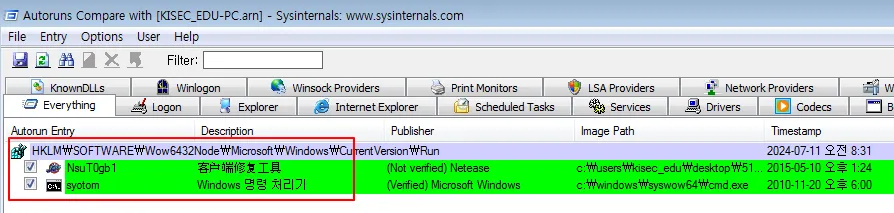

Autoruns

•

악성코드 실행 전과 후 비교

◦

비교 결과 실행 전에는 없었던 프로세스들이 생성된 것을 확인할 수 있다

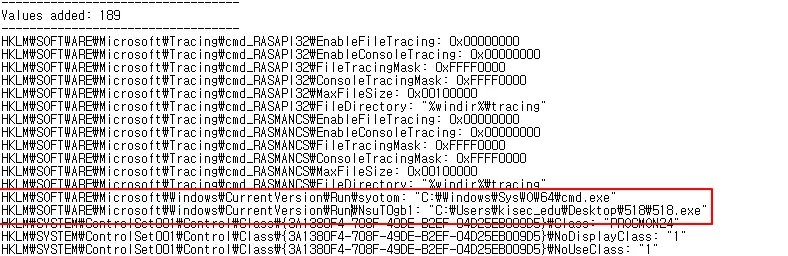

Rsgshot

•

악성코드 실행 전과 후 레지스트리 비교

◦

Valuse added

▪

CurrentVersion\Run 아래에 cmd 와 518이 추가된 것 확인

▪

시스템 재부팅 시 자동으로 다시 시작되도록 설정된 것을 확인함